2025-05-20 15:27:49若宝软件园

本站 5 月 20 日消息,网络安全公司 WithSecure 最新披露 [PDF],网络黑客至少在过去八个月内,通过篡改 KeePass 密码管理器,传播恶意版本,安装 Cobalt Strike 信标,窃取用户凭据,并在被攻破的网络上部署勒索软件。

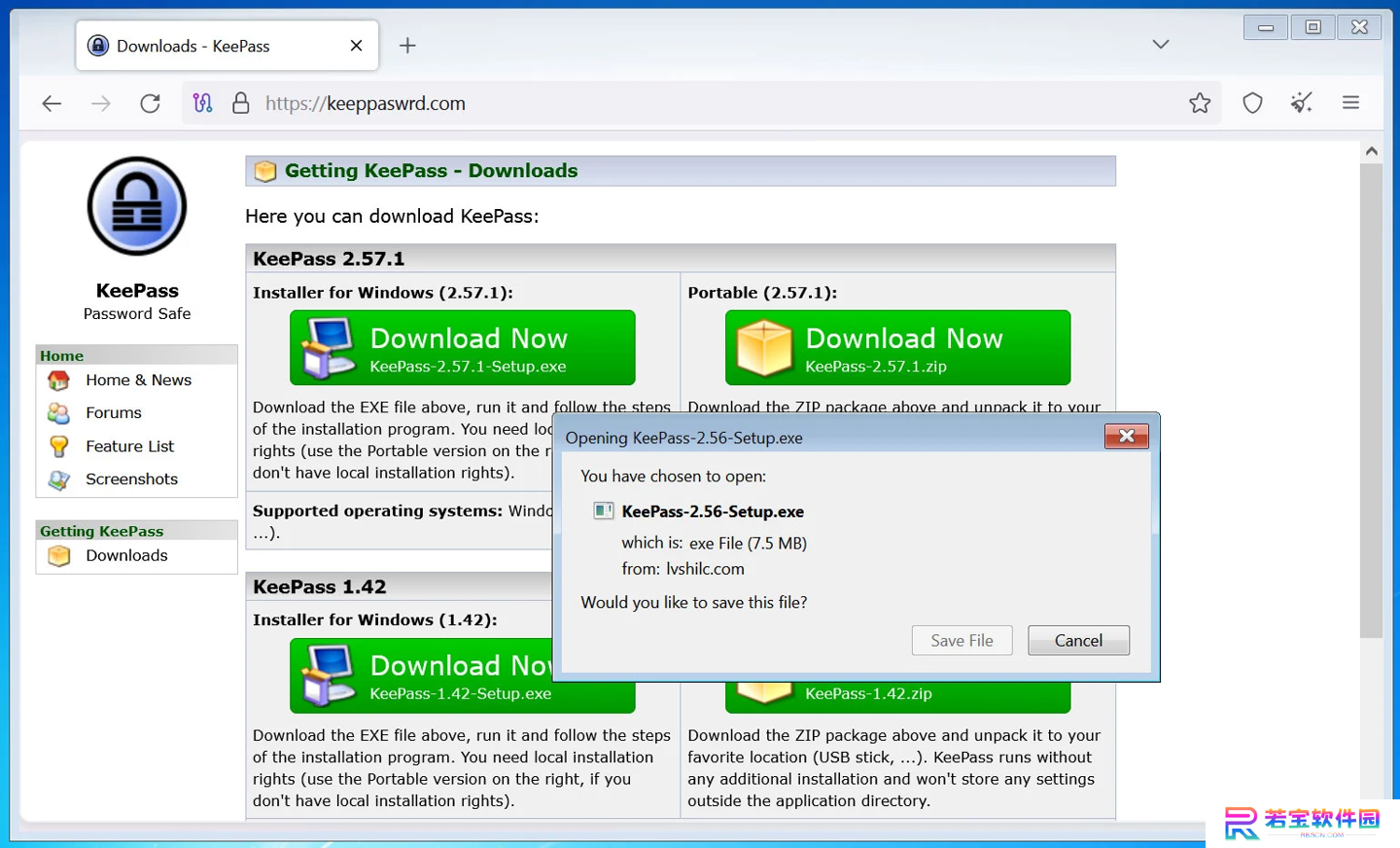

该公司在调查一起勒索软件攻击时,发现了这一恶意活动。攻击始于通过 Bing 广告推广的恶意 KeePass 安装程序,这些广告引导用户访问伪装成合法软件的网站。

由于 KeePass 是开源软件,威胁行为者修改了源代码,开发出名为 KeeLoader 的木马版本,看似正常运行密码管理功能,却暗藏玄机:会安装 Cobalt Strike 信标,并以明文形式导出 KeePass 密码数据库,随后通过信标窃取数据。

据悉,此次活动中使用的 Cobalt Strike 水印关联 Black Basta 勒索软件,指向同一个初始访问代理(IAB)。

研究人员发现多个 KeeLoader 变种,这些变种使用合法证书签名,并通过拼写错误域名(如 keeppaswrdcom、keegasscom)传播。

本站援引 BleepingComputer 博文介绍,如 keeppaswrdcom 等部分伪装网站仍在活动,继续分发恶意 KeePass 安装程序。

此外,KeeLoader 不仅植入 Cobalt Strike 信标,还具备密码窃取功能,能直接捕获用户输入的凭据,并将数据库数据以 CSV 格式导出,存储在本地目录下,并导致受害公司的 VMware ESXi 服务器被勒索软件加密。

进一步调查揭示,威胁行为者构建了庞大基础设施,分发伪装成合法工具的恶意程序,并通过钓鱼页面窃取凭据。例如,aenyscom 域名托管多个子域名,伪装成 WinSCP、PumpFun 等知名服务,用于分发不同恶意软件或窃取凭据。

声明:本文内容及配图由入驻作者撰写或者入驻合作网站授权转载。文章观点仅代表作者本人,不代表本站立场。文章及其配图仅供学习分享之

相关资讯更多

新品榜/热门榜